服务热线

86-132-17430013

| 品牌 | 其他品牌 |

|---|

西门子代理商 西门子6ES7321-1BH50-0AA0 西门子6ES7321-1BH50-0AA0

计算机网络模式识别

越来越善于欺骗哪怕较精密的防护措施。事实上,许多攻击暗中进行数月而不被发现。西门子投资的Cyberflow Analytics公司是一家初创企业,其技术可实现快速检测出IT网络内部的入侵者。

哪怕较精密的防火墙和病毒扫描程序,也难以抵挡有着明确目标且技术*的攻击。IT专家称之为“高级持续性威胁(APT)”。这种恶意软件可以在网络内四处活动很长时间而不被发现。德国联邦信息安全局(BSI)新发布的状态报告,列举了曾长达数月甚或数年时间未被发现的APT。BSI指出,高科技企业、重点行业、政府部门和研究机构等的网络,面临的风险最大。

美国初创企业Cyberflow Analytics公司开发的技术,能够快速检测出IT网络内部的入侵者,其总裁暨联合创始人Tom Caldwell表示,“真正老练的编写出过去从未用于攻击的恶意软件,因此,传统防护措施招架不住它们的攻击。但我们可以根据其不同于正常业务流程的异常行为,检测出这些恶意软件。”Caldwell认为,快速高效地检测出恶意软件的关键,是对入侵者在网络内的行为进行分析——更确切地说,是对偏离网络通讯正常模式的、入侵者产生的数据传输进行分析。

业务流程都多多少少遵循相同的模式。办公室计算机收发电子邮件、访问互联网及特定数据服务器和应用程序。工厂内,机械臂移动,将机器传出的信息转发至控制中心,并接收控制中心或授权计算机发出的指令。但是,譬如,当一台计算机开始与一台从未与之通讯的机器进行通讯时,其行为肯定是不同寻常的。通过学会识别网络内的正常流程,并监测数据流以发现异常的软件,可以立即觉察出这一点。这便是Cyberflow Analytics公司提供的解决方案的优势所在。

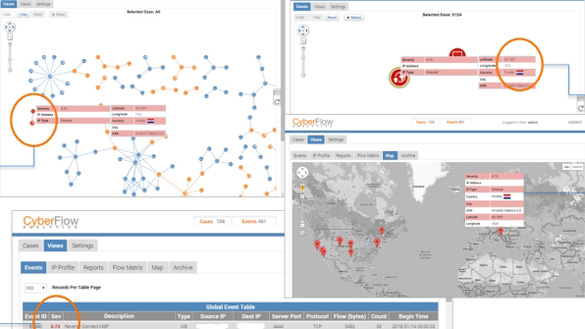

能够检测出与网络袭击有关的高风险反常行为的安全分析软件的截屏。图中所示为软件检测出一位员工将被病毒感染的台式机接入公司网络时的情形。

实时检测异常

来自西门子金融服务集团的Mike Majors说,“工业网络往往具有很高的可预测性。机器每天都执行着或多或少相同的操作。因此,在工厂进行异常检测特别有效。”Majors是西门子未来工业基金的负责人,这个基金专门投资于那些开发开拓性技术的初创企业。Majors最近的一项投资便是Cyberflow Analytics公司。

Cyberflow Analytics所采用技术的特别之处在于,它记录的只是数据流而不是所发送的实际信息。原则上,其软件记录谁在什么时候与谁分享多少数据。可以实时检测出数据流中的异常,哪怕是检测数据量很大的、IT行业所谓的大数据流。相比之下,如果想要分析数据包内容,那么,取决于数据量,必须花费数小时、数天甚或数月时间来进行分析。在此期间,可能会发生其他问题。

奏效的模型

Mike Majors指出,Cyberflow Analytics技术的另一个优点,是它评估元数据。他说:“我们发现,许多进行异常检测的企业都不得不搞清楚每台机器的每个通讯协议,才能让他们的算法起作用。工厂环境各式各样,充满各种类型、各种型号的设备,它们的通讯协议各不相同。如果解决方案着眼于通讯协议的含义和所传输的指令,那么,必须为几乎每一座工厂量身定制解决方案。”他补充道,重要的是不能从元数据抽取公司特定信息。

为了找出网络中的异常,Cyberflow Analytics使用其内部研发的、各种网络组件的行为模型,如服务器、应用程序和通讯协议。每个模型都基于自学习软件。模型和软件共同记录网络内的通讯流,并创建出表明某些典型特定网络行为的集群。新近记录的处理信息被分配给适当集群里。如果某个处理信息不在这个框架范围内,那么,它不属于任何一个群集。在这样情况下,Cyberflow Analytics会提前训练其模型,识别诸如服务器的典型特定行为,使模型从一开始就得到有效利用。